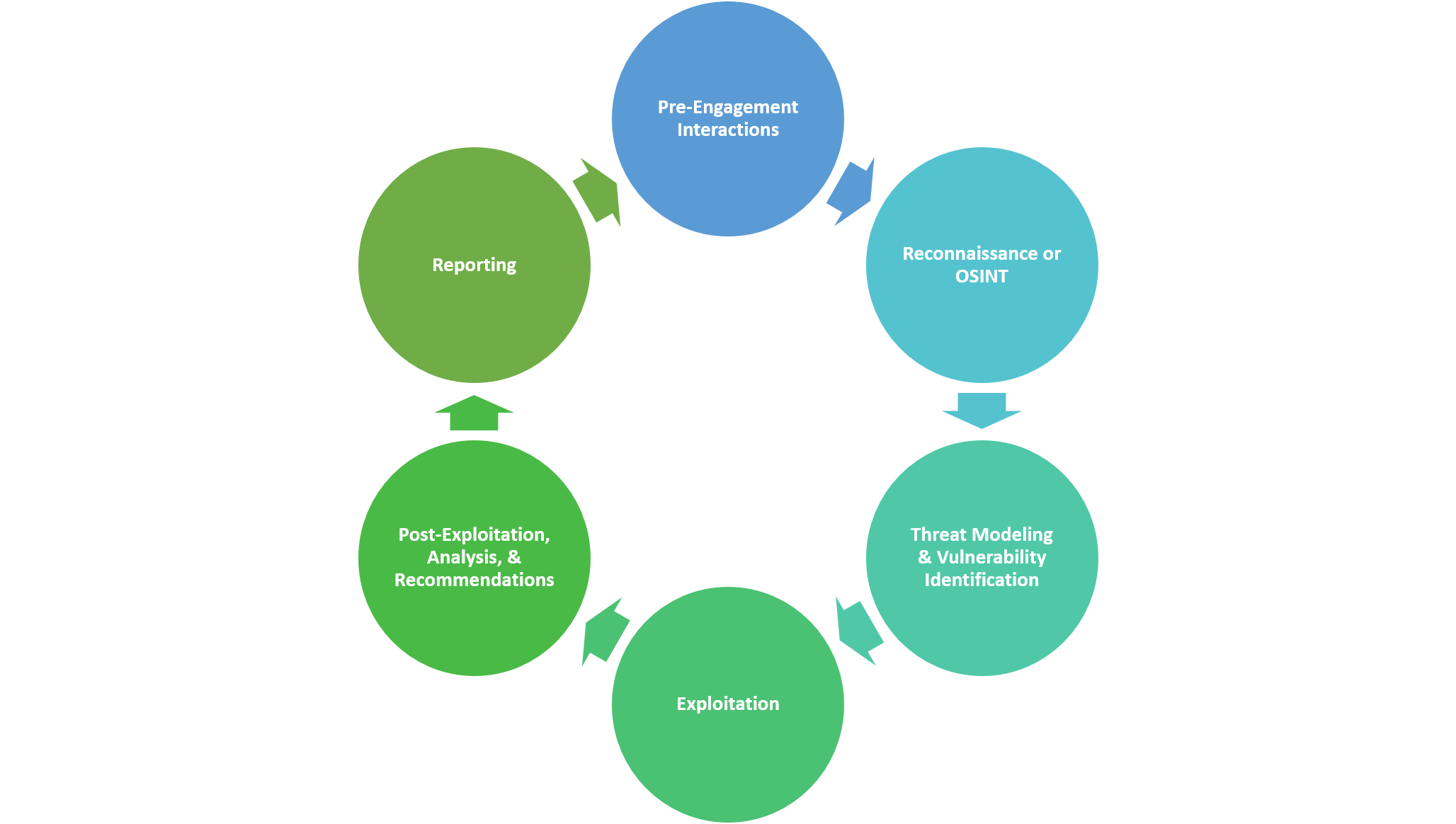

شرح مبسط لعملية اختبار الاختراق ومراحلها الـ 5

القرصنة الأخلاقية هي عملية تقييم أمن نظام أو شبكة عن طريق محاكاة هجمات مجرمي الإنترنت. الغرض من اختبار الاختراق هو تحديد وإصلاح ثغرات النظام أو الشبكة قبل أن يتمكن المهاجمون من استغلالها.

لا يوجد شيء مثل نظام آمن محصن تمامًا من التهديدات المختلفة. اختبار الاختراق، أو pentesting باختصار، هو إجراء اختبار متخصص يتضمن فحص جميع مكونات نظام المعلومات وتقييمها وحمايتها من الهجمات الإلكترونية المحتملة. تستخدم الشركات برامج مكافآت الأخطاء للعثور على ثغرات أمنية في أنظمتها.

شرح مبسط لعملية اختبار الاختراق ومراحلها الـ 5

أخصائي الأمن السيبراني أو المتسلل الأخلاقي هو أحد مختبري الاختراق الذي يكشف بشكل قانوني عن عيوب في مؤسسة ما باستخدام نظام مكافأة اكتشاف الأخطاء. إذن كيف تعمل هذه العملية؟

أولا، جمع وتتبع المعلومات السلبية

تتطلب المرحلة الأولى من اختبار الاختراق واستكشاف الأخطاء وإصلاحها من المختبرين جمع معلومات حول النظام المستهدف. مع وجود العديد من تقنيات الهجوم والتهديد، من الضروري إعطاء الأولوية لاختبار الاختراق بناءً على المعلومات التي تم جمعها لتحديد أفضل طريقة للوصول إلى الأنظمة المستهدفة.

تتضمن هذه الخطوة استخراج معلومات قيمة حول البنية الأساسية الخاصة بك مثل أسماء المجالات وكتل الشبكة والموجهات وعناوين IP في النطاق. بالإضافة إلى ذلك، يجب أن تجمع المعلومات ذات الصلة مثل تفاصيل الموظفين وأرقام الهواتف التي يمكن أن تؤكد هجومًا ناجحًا.

يمكن أن توفر البيانات التي تم الحصول عليها من المصادر المفتوحة في هذه المرحلة تفاصيل مهمة بشكل مدهش. للقيام بذلك، يجب على المتسللين الأخلاقيين استخدام مصادر مختلفة للمعلومات. مع إيلاء اهتمام خاص لمواقع الويب الخاصة بالمنظمة المستهدفة ومنصات التواصل الاجتماعي. كما يجمع المختبرون هذه المعلومات بعناية لاكتشاف الأخطاء بنجاح وإرساء الأساس للعمل المفيد.

ومع ذلك، فإن معظم المؤسسات لديها قواعد مختلفة لاختبار الاختراق للعثور على الأخطاء والحصول على المكافآت. بموجب القانون، نحن مطالبون باتباع هذه القواعد.

ثانيًا، جمع المعلومات والتحقق منها بشكل صارم

يكتشف اختبار الاختراق عادةً الأجهزة النشطة وغير النشطة التي تعمل ضمن مجموعة من عناوين IP من خلال الجمع السلبي أثناء مرحلة مكافأة الخطأ. يجب على مختبري الاختراق بناء قرارات المسار الخاصة بهم على المعلومات المكتسبة أثناء هذا التجنيد السلبي. كما تحتاج إلى تحديد الأولويات وتحديد الاختبارات التي تحتاجها.

في هذه المرحلة، يحتاج المتسلل إلى الحصول على معلومات حول نظام التشغيل (OS) والمنافذ المفتوحة والخدمات والإصدارات على نظام التشغيل.

أيضًا، إذا كانت المؤسسة التي تقدم مكافأة الخطأ تسمح قانونًا لمختبري الاختراق بمراقبة حركة مرور الشبكة، فيمكن على الأقل جمع أكبر قدر ممكن من المعلومات المهمة حول البنية التحتية للنظام. ومع ذلك، فإن معظم المنظمات مترددة في منح مثل هذا الإذن. كما يجب ألا يتجاوز اختبار الاختراق القواعد في هذه الحالة.

ثالثًا، مرحلة التحليل واختبار الاختراق

في هذه المرحلة، يتعلم اختبار الاختراق كيف يتفاعل التطبيق المستهدف مع محاولات القرصنة المختلفة. ويحاول إنشاء اتصالات نشطة مع أنظمة العمل المفترضة، ومحاولات الطلبات المباشرة. بمعنى آخر، هذه هي المرحلة التي يستخدم فيها المتسللون الأخلاقيون خدمات مثل FTP و Netcat و Telnet للتفاعل مع الأنظمة المستهدفة.

هذا غير ممكن في هذه المرحلة، ولكن الغرض الرئيسي هنا هو مراجعة وتدوين البيانات التي تم الحصول عليها خلال مرحلة جمع البيانات. تحقق من ما هي هجمات تسمم البيانات؟ وهل يمكن التلاعب بالذكاء الاصطناعي؟

رابعا، محاولات التلاعب والاستغلال

يجمع مختبرو الاختراق جميع البيانات التي تم جمعها من العمليات السابقة في هدف واحد. إنها تحاول الوصول إلى النظام المستهدف بنفس طريقة المتسلل الضار الحقيقي. هذا هو سبب أهمية هذه الخطوة. لأنه حتى مع وجود برامج مكافآت الأخطاء في مكانها الصحيح، لا يزال مختبرو الاختراق بحاجة إلى التفكير مثل مجرمي الإنترنت.

في هذه المرحلة، يستخدم جهاز اختبار الاختراق طرق الاستغلال التي يمكن تطبيقها بالنظر إلى نظام التشغيل الذي يعمل على النظام المستهدف، والمنافذ المفتوحة، والخدمات التي تعمل على تلك المنافذ، والإصدار المراد محاولة اختراق النظام.

تتكون البوابات وتطبيقات الويب من الكثير من الأكواد والمكتبات، مما يزيد من فرص المتسللين الضارين لمهاجمتها. في هذا الصدد، يجب أن ينظر المعلم الجيد في جميع الاحتمالات وتنفيذ جميع ناقلات الهجوم الممكنة التي تسمح بها القواعد.

يتطلب الأمر معرفة وخبرة جادة لتكون قادرًا على استخدام تقنيات الاستغلال الحالية بنجاح ومرونة دون الإضرار بالنظام وعدم ترك أي أثر في عملية الاستيلاء على النظام. لذلك فإن هذه المرحلة من اختبار الاختراق هي الخطوة الأكثر أهمية. لكي تتدخل فرق الحوسبة الجنائية أثناء هجوم محتمل، فإنها تحتاج إلى تتبع الأثر الذي خلفه المهاجمون السيبرانيون. تحقق من الدليل الكامل حول ثغرة UAF وطريقة استغلالها

خامسًا، محاولات تصعيد الامتياز لإتمام عملية اختبار الاختراق

يتم تحديد قوة النظام من خلال أضعف حلقة فيه. عندما يحصل المتسللون الأخلاقيون على حق الوصول إلى نظام ما، فإنهم عادةً ما يسجلون الدخول كمستخدم ذي امتيازات منخفضة. في هذه المرحلة، يجب أن يكون لدى pentester امتيازات إدارية لاستغلال نقاط الضعف في نظام التشغيل أو البيئة.

بعد ذلك، استخدم هذه الامتيازات الإضافية التي تم الحصول عليها للاستيلاء على الأجهزة الأخرى في بيئة الشبكة، وفي النهاية باستخدام امتيازات المستخدمين ذوي المستوى الأعلى مثل مسؤولي المجال ومسؤولي قاعدة البيانات. يجب أن تستهدف.

عند اكتمال اختبار الاختراق، يتعين على مُختبِر الاختراق أو صائد الأخطاء تقديم نقاط الضعف الأمنية التي اكتشفها في النظام المُستهدف، مع طريقة استغلال هذه الثغرات في المؤسسة بتقرير مُفصل. تحقق من PTaaS .. شرح مفهوم (اختبار الاختراق كخدمة) وطريقة عمله

لماذا يعتبر اختبار الاختراق مهمًا في القرصنة الأخلاقية؟

الهدف النهائي من اختبار الاختراق هو تحديد مدى أمان البنية التحتية للنظام لديك من منظور المهاجم وإغلاق الثغرات الأمنية. فهو لا يحدد نقاط الضعف في أنظمة الأمان الخاصة بالمؤسسة فحسب، بل يقيس أيضًا الامتثال لسياسات الأمان، ويتحقق من تصورات الموظفين لقضايا الأمان، ويحدد مدى جودة تنفيذ أنشطة الشركات لمبادئ الأمن السيبراني.

أصبح اختبار الاختراق أكثر أهمية. يعد الحصول على دعم مختبِر الاختراق الأخلاقي المعتمد أمرًا في غاية الأهمية لتحليل أمان البنى التحتية للشركات والتطبيقات الشخصية.

Sylas Patel