إختراق

-

مقالات

أفضل 7 أوامر CMD تُستخدم في القرصنة .. شرح بالكود والصورة

نعلم جميعًا أن موجه الأوامر (CMD) هو أحد أقوى الأدوات في ويندوز. سأعرض لك اليوم بعض أوامر CMD أو MS-DOS…

أكمل القراءة » -

مقالات

5 خطوات يجب اتباعها إذا نقرت بطريق الخطأ على رابط مشبوه أو مريب

هل نقرت بطريق الخطأ على رابط مشبوه أو مريب؟ أنت في المكان الصحيح لمعرفة قائمة أفضل 5 خطوات يجب اتباعها…

أكمل القراءة » -

مقالات

وضع التصفح المتخفي .. هل هو آمن؟ وهل يمنع الهاكرز من التجسس عليك؟

أصبحت الخصوصية والأمان أكثر أهمية لمستخدمي الإنترنت. لمعالجة مخاوف الخصوصية والتهديدات المحتملة، تقدم متصفحات الويب عادةً ميزة مثيرة للاهتمام تُعرف…

أكمل القراءة » -

مقالات

أكثر 4 مصادر شائعة للبرامج الضارة وطريقة تجنبها

تعد البرامج الضارة أحد التهديدات التي تواجه أنظمة الكمبيوتر والأجهزة الذكية في العصر الرقمي اليوم، حيث تأتي من مصادر عديدة،…

أكمل القراءة » -

مقالات

الدليل الكامل حول ثعبان Keylogger وهل يشكل خطر عليك؟

في عصر التكنولوجيا سريعة النمو اليوم، أصبحت الجريمة الإلكترونية أكبر من أي وقت مضى. يمكن للمجرمين اليوم سرقة البيانات والأموال…

أكمل القراءة » -

منوعات

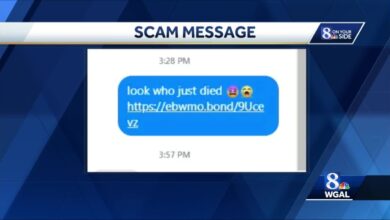

أنظر من مات للتو؟ .. كيف تتعامل مع أحدث عمليات الاحتيال المنتشرة حالياً؟

هل سبق لك أن تلقيت رسالة تعزية من صديق أو غريب تطلب منه “أنظر من مات للتو”؟ أعلم أنك تعرفه.…

أكمل القراءة » -

مقالات

مقارنة بين باروت و كالي لينكس .. ما هي أقوى توزيعة للاختراق؟

باروت أو كالي لينكس، تسعى معظم شركات التكنولوجيا والمؤسسات الأخرى اليوم إلى حماية بيانات عملائها والحفاظ على استمرارية الأعمال. لا…

أكمل القراءة » -

الأخبار

هل أنتهى أمر League of Legends والتي تصنف كأكثر سلسلة ترفيه عملاقة؟

قبل أن يحدث الأمر League of Legends، فمنذ حوالي أربعة أشهر، دخل الإنترنت في حالة من الفوضى عندما تم الكشف…

أكمل القراءة » -

مقالات

شرح الهندسة الاجتماعية، وأنواعها وكيف تحمي نفسك منها؟

تُعد الهندسة الاجتماعية مصطلحًا مهمًا في عالم الأمن السيبراني، ولكن قد لا تكون على دراية بمعناه الدقيق. إنه موضوع واسع،…

أكمل القراءة »