أكثر 7 طرق شائعة يستخدمها القراصة لاستغلال أجهزتك

يبحث القراصنة دائمًا عن طرق جديدة ومتطورة للحصول على الأموال والبيانات، ولكن هناك بعض الطرق الشائعة التي يستخدمونها عادةً، إذن ما هي أهم الأساليب التي يستخدمها المخترقون لاستغلال أجهزة الكمبيوتر المستهدفة؟

أكثر 7 طرق شائعة يستخدمها القراصة لاستغلال أجهزتك

1- استغلال بياناتك عبر بيعها على شبكة الويب المظلمة

شبكة الويب المظلمة هي طبقة شاسعة من الإنترنت معروفة بالمعاملات غير القانونية. يتم بيع الملفات غير القانونية والأسلحة النارية والمخدرات واستغلال البيانات المسروقة على هذه المنصة. يتم شراء وبيع الكثير من هذه البيانات المسروقة من قبل قراصنة يتطلعون إلى استغلال أي شيء بها لتحقيق الربح أو إيجاد استخدامات جديدة لها.

تشمل أنواع البيانات المسروقة التي تُباع على الويب المظلم ما يلي:

- تفاصيل بطاقة الدفع.

- بيانات اعتماد تسجيل الدخول.

- رقم الضمان الاجتماعي.

- المستندات التعليمية (مثل الدبلومات والدرجات).

- رقم جواز السفر.

- رقم هاتف.

- عنوان البريد الإلكتروني.

من الصعب معرفة ما إذا كان يتم بيع معلوماتك عبر الإنترنت (على الرغم من أن بعض تطبيقات مكافحة الفيروسات توفر مراقبة ويب مظلمة). في الواقع، تم اختراق حسابات العديد من الأشخاص على الإنترنت أو سرقة هوياتهم من قبل المهاجمين الذين اشتروا معلوماتهم من أسواق الشبكة المظلمة.

شرح تطبيق Google Authenticator وطريقة استخدامه لحماية بياناتك من القرصنة

2- استغلال بياناتك في عمليات التصيد

التصيد هو هجوم إلكتروني خبيث ينتحل شخصية شخص موثوق به. تُستخدم مواقع التواصل الاجتماعي والبريد الإلكتروني بشكل شائع لتنفيذ هجمات التصيد الاحتيالي، حيث أصبح الناقل الأخير هو الأكثر شيوعًا بمرور الوقت.

في خدعة التصيد الاحتيالي الشائعة، يرسل المهاجم رسالة بريد إلكتروني واحدة أو أكثر يطلب بعض المعلومات. بالطبع، لا يشارك الكثير من الأشخاص البيانات الحساسة مع أي شخص، لذلك يتظاهر المهاجمون بأنهم أشخاص شرعيون وجديرون بالثقة ويدعون أنهم شركات شرعية. على سبيل المثال، قد تتلقى بريدًا إلكترونيًا من شخص يدعي أنه مصرفك.

تشير الرسالة إلى وجود نشاط غير عادي في حسابك وأنك بحاجة إلى تسجيل الدخول عبر الإنترنت لمعرفة ما إذا كان هذا النشاط من جانبك. يوفر المرسل رابطًا إلى صفحة تسجيل الدخول الخاصة بالمصرف الذي يتعامل معه، والتي ينقر عليها للوصول إلى حسابه.

للقيام بذلك، أدخل بيانات اعتماد تسجيل الدخول الخاصة بك في الحقول المطلوبة. غير مؤذية، أليس كذلك؟

لسوء الحظ، تعد صفحة تسجيل الدخول هذه نسخة معدّة بعناية تبدو مطابقة تقريبًا للنسخة الأصلية. وهي مصممة لتسجيل ضغطات المفاتيح، بما في ذلك معلومات تسجيل الدخول. يمتلك المهاجم الآن بيانات اعتماد تسجيل الدخول الخاصة بك والوصول إلى حسابك المصرفي.

من السهل الوقوع في فخ هجمات التصيد الاحتيالي، خاصة بالنظر إلى مدى تعقيد هجمات التصيد الاحتيالي وإقناعها. هذا هو السبب في أن التصيد الاحتيالي هو أحد أكبر التهديدات للأفراد والشركات اليوم.

يمكن أيضًا استخدام التصيد الاحتيالي لتوزيع البرامج الضارة. على سبيل المثال، يمكنك تحميل مرفقات البريد الإلكتروني التي تحتوي على تعليمات برمجية ضارة.

إليك 6 مواقع لتعلم القرصنة الأخلاقية وأمن المعلومات SI

3- مجموعات استغلال الثغرات

مجموعات الاستغلال هي في الأساس مجموعات من الأدوات التي يستخدمها القراصنة لمهاجمة الأجهزة والشبكات. تعمل مجموعة أدوات الاستغلال النموذجية من خلال:

- الاتصال بالضحية أو الجهاز

- إعادة توجيه حركة المرور الواردة إلى صفحة أخرى.

- تحقق من وجود أي ثغرات أمنية.

- تحديد نقاط الضعف والاستغلال.

- نشر البرمجيات الخبيثة لتنفيذ الهجمات.

ليست كل مجموعات برمجيات الاستغلال متشابهة، وقد تم إنشاء العديد منها في الماضي. يبيع بعض مطوري المهاجمين مجموعات استغلال لمهاجمين آخرين مقابل رسوم. إن Fiesta و Angler و HanJuan كلها أمثلة معروفة على مجموعات استغلال الثغرات التي تُستخدم لفضح نقاط الضعف ومهاجمة المستخدمين.

4- استغلال الأخطاء البرمجية

لقد قطع تطوير البرامج شوطًا طويلاً في الخمسين عامًا الماضية، لكنه لا يزال بعيدًا عن الكمال. تستمر الأخطاء البرمجية ونقاط الضعف في العديد من التطبيقات وقد يستغرق اكتشافها بعض الوقت. هذه هي العيوب التي يسعى مجرمو الإنترنت إلى استغلالها عند تنفيذ الهجمات.

تشمل الثغرات الأمنية الشائعة للتطبيق حقن SQL، والترميز السيئ، والتصميم السيئ، ونقص قيود الامتيازات. يمكن للمهاجمين استخدام هذا للوصول إلى قاعدة البيانات أو التحكم عن بعد أو الأعطال.

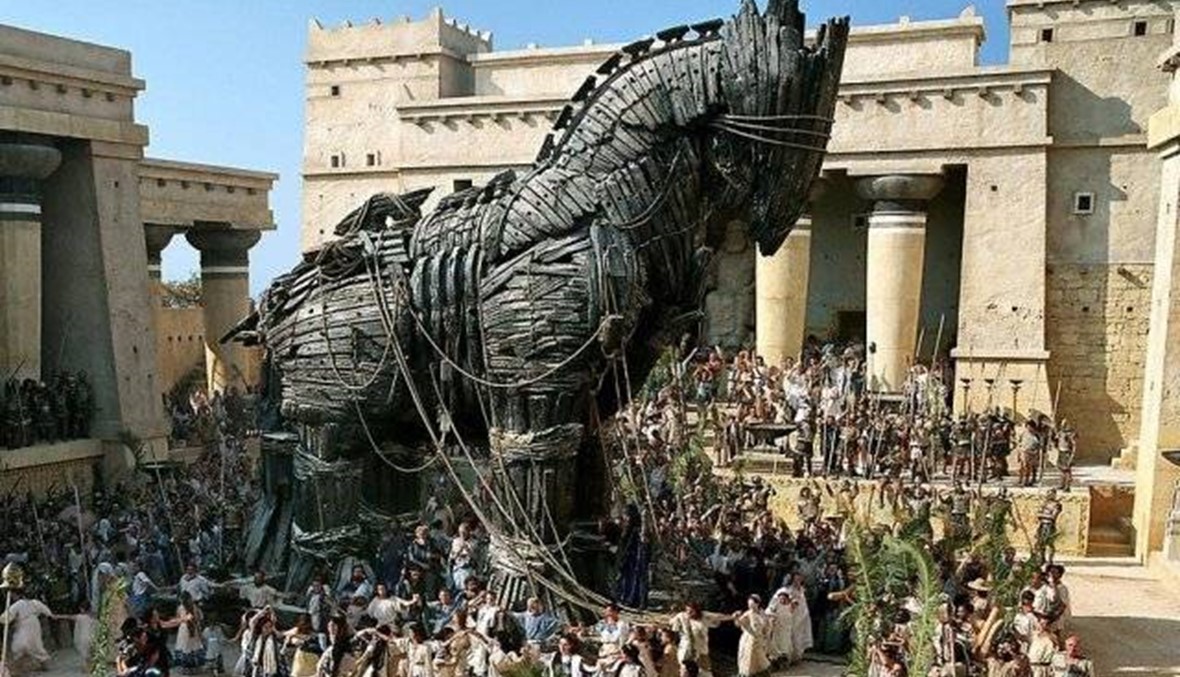

5- حصان طروادة

يأتي اسم طروادة من الأسطورة اليونانية القديمة التي تحمل الاسم نفسه حول حرب طروادة. في هذه القصة، أعطى الجيش اليوناني أحصنة طروادة حصانًا كبيرًا. على الرغم من أن أحصنة طروادة اعتقدوا أن المبنى عبارة عن هيكل غير ضار، كان الجنود اليونانيون يختبئون في الداخل، ونجح اليونانيون أخيرًا في الاستيلاء على مدينة طروادة، التي كانوا يحاصرونها لفترة طويلة.

مثل حصان طروادة الأصلي، يخدع حصان طروادة المستخدمين لإصابة أجهزة الكمبيوتر الخاصة بهم. يتنكر معظم أحصنة طروادة في صورة تطبيقات غير ضارة يقوم المستخدمون بتحميلها دون معرفة أنهم مستهدفون. لذلك، يمكن لـ Trojan البقاء على جهاز الكمبيوتر الخاص بك لفترة طويلة، وجمع البيانات الحساسة، والتحكم في جهازك عن بُعد.

6- عمليات انتزاع الفدية

تعد هجمات برامج الفدية من بين أغلى الهجمات على الإطلاق، حيث يمكنها جمع مبالغ ضخمة من الضحايا. تقوم برامج الفدية القياسية بتشفير جميع الملفات الموجودة على جهاز معين وتهدد بسرقة وكشف المعلومات المقفلة ما لم يدفع الضحية الفدية المطلوبة.

يمكن تنفيذ هجمات برامج الفدية ضد أي شخص، ولكن عادةً ما تكون المؤسسات الكبيرة أهدافًا رئيسية حيث يمكنها دفع الكثير من المال. في بعض الحالات، يقوم المهاجم بفك تشفير البيانات بعد دفع الفدية، ولكن في حالات أخرى، يأخذ المهاجم الأموال ببساطة ويترك البيانات مشفرة بالكامل.

الأمر الأكثر إثارة للقلق هو أن برامج الفدية الحديثة مثل LockBit 3.0 يمكنها سرقة البيانات بالإضافة إلى التشفير. هذا يعني أن المهاجم لديه بالفعل جميع البيانات الحساسة قبل أن يلاحظ الضحية الهجوم.

7- استغلال شبكات الواي فاي

تعد شبكة الواي فاي جزءًا لا يتجزأ من حياتنا، ويعني اعتمادنا اليومي عليها أن اختراق شبكات الواي فاي أصبح أمرًا شائعًا الآن، وليس الجميع متشابهين.

تتضمن اختراقات الواي فاي ما يلي:

- اعتراض DNS.

- التقاط جلسة التصفح الخاصة بك.

- استنشاق الحزم.

- هجوم الوسيط.

- شبكة واي فاي وهمية.

تعد شبكة الواي فاي العامة خيار اتصال خطيرًا بشكل خاص لأن المهاجمين غالبًا ما يستخدمونه لجمع البيانات حول حركة المرور الخاصة بك. يكما مكن للمهاجم اختراق الاتصال بين جهازك والشبكة واستخدامه مباشرة للاستفادة منك أو بيع بياناتك عبر الإنترنت لمهاجمين آخرين.

2 تعليقات